Expertos en Hacking y Pentesting

El Hacking exitoso es realizado por hackers reales y no con herramientas automatizadas!

Nuestros servicios

Pentesting de aplicaciones móviles

Pentesting de aplicaciones móviles Durante el pentesting de aplicaciones móviles, se efectúan pruebas simulando ataques en apps desde dispositivos móviles para hallar fallos de seguridad. Este proceso abarca la revisión de gestión de datos, la autenticación e interación con otros servicios.

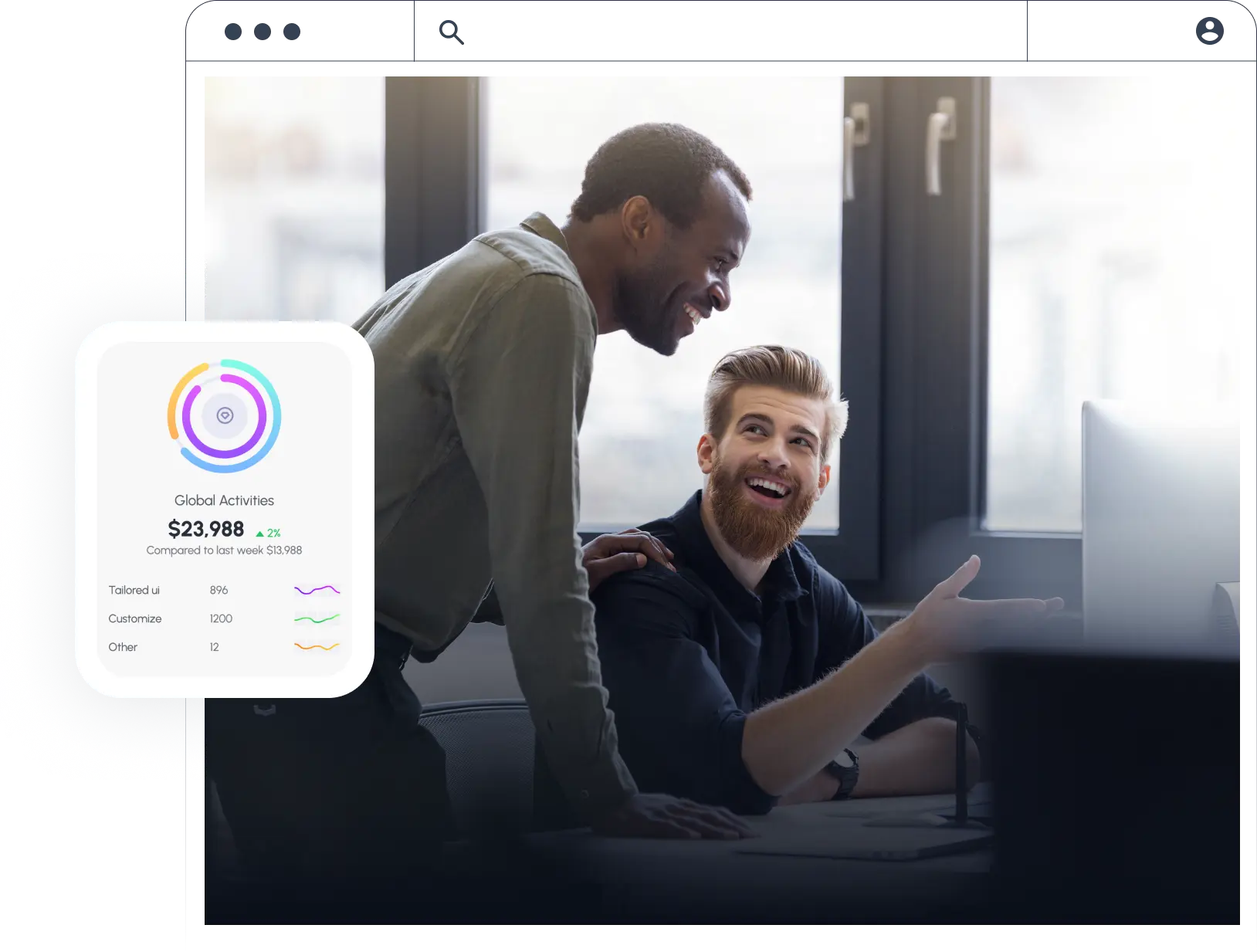

Pentesting de aplicaciones web

Pentesting de aplicaciones web Durante el pentesting de aplicaciones web, se realizan pruebas simuladas de ataques en aplicaciones online para descubrir vulnerabilidades de seguridad. Este proceso incluye evaluar la seguridad en aspectos como la autenticación, la gestión de sesiones y la inyección de código.

Pentesting de infraestructura externa

Pentesting de infraestructura externa Durante el pentesting de infraestructura externa, se simulan ataques cibernéticos en sistemas y redes accesibles vía internet para identificar y explotar vulnerabilidades. Este proceso busca evaluar la seguridad de elementos como servidores web y firewalls.

Pentesting de infraestructura interna

Pentesting de infraestructura interna Durante un pentesting de infraestructura interna, los profesionales de seguridad utilizan diversas técnicas y herramientas para simular ataques reales que podrían ser realizados por un atacante interno o un empleado malintencionado.

Análisis de vulnerabilidades en código fuente

Análisis de vulnerabilidades en código fuente Revisión del código fuente, utilizando herramientas avanzadas y técnicas de revisión manual para detectar vulnerabilidades como errores de programación, posibles puertas traseras, problemas de seguridad de datos y más.

Ciberinteligencia

Ciberinteligencia Se busca identificar cualquier información comprometida relacionada con la empresa y sus empleados, incluyendo datos sensibles como contraseñas, información financiera y otros activos críticos. Al detectar y mitigar esta exposición, se previenen posibles ataques que podrían conducir a pérdidas financieras y daños a la reputación de la organización.

Capacitación en ataques a infraestructura

Capacitación en ataques a infraestructura Aprende a evaluar la seguridad de servidores, software y redes, adquiriendo habilidades avanzadas para identificar y mitigar vulnerabilidades. Nuestro enfoque ético te prepara para utilizar estas técnicas de manera responsable, garantizando la protección de tus sistemas mientras fortaleces tus habilidades en seguridad informática.

Portafolio completo de servicios

Reseñas de clientes

Nuestros clientes confían en nuestros servicios de ciberseguridad porque ofrecemos soluciones confiables y efectivas.

Teo NH

Company Owner

Been working with these guys for like 8 years, never got any trouble or vulnerability on our website wich is an investment platform, so we are always wary of possible intrusions that could lead to financial loses in our businesses. Well recommended, you can trust on the ability and honesty of this company.

Jesus Arturo Espinoza

Security Pentester

Calidad y atencion, es muy amable y atento y ademas encuentra cosas que otros no.

Nuestras certificaciones

Lo que nos diferencia

Nos enorgullece destacar que contamos con las certificaciones más reconocidas en el mercado de la ciberseguridad. Estas certificaciones respaldan nuestra experiencia y compromiso con la protección de sus activos digitales.

Contamos con las certificaciones mas demandantes relacionadas al Ethical Hacking.

- ✓ OSWE (Offensive Security Web Expert)

- ✓ OSCP (OffSec Certified Professional)

- ✓ CPPTv2 (eLearnSecurity Certified Professional Penetration Tester)

- ✓ CEH (Certified Ethical Hacker)

Ofrecemos pruebas para todos los sectores

Nuestro compromiso

Priorizamos soluciones innovadoras que aborden los desafíos de nuestros clientes.

Financiero

Nuestro enfoque es proteger sus sistemas y datos financieros.

Software empresarial

Ayudamos a para garantizar la protección de las aplicaciones de software.

Tecnología

En un entorno altamente conectado las empresas necesitan proteger su infraestructura.

Salud

Garantizamos la seguridad de los datos y la privacidad de los pacientes.

Como lo hacemos

Nuestro equipo cuenta con años de experiencia práctica en las pruebas de pentesting , es por eso que nuestras pruebas de seguridad ofensiva se basan en la mentalidad de un hacker real y no en herramientas automatizadas.

1. Planeación del proyecto

Se definen las fechas de compromiso para llevar a cabo las pruebas de pentesting en los objetivos (IP/DNS) proporcionados por el cliente.

2. Pentesting

Nuestro equipo consultor realiza las pruebas de seguridad informando constantemente avances del proyecto en el caso de que encuentren vulnerabilidades de impacto alto o crítico.

3. Reporte ejecutivo y técnico

Netploy Security realiza la entrega de un informe de seguridad ejecutivo y técnico que incluyen las pruebas de concepto para cada vulnerabilidad encontrada.

Lo que obtienes

Vaya más allá de los escáneres de vulnerabilidades con nuestros servicios de pruebas de penetración. Netploy Security ofrece pruebas de penetración detalladas adaptadas a las necesidades de su negocio. La evaluación de seguridad incluye un informe completo con un resumen detallado de los problemas descubiertos, incluido el nivel de riesgo y orientación práctica para su solución.

Le ayudaremos a comprender mejor cómo estos problemas podrían aumentar su riesgo de sufrir un ciberataque y le ayudaremos a comprender las mejores prácticas para mejorar las medidas de seguridad.